| サイバーセキュリティ関係の研究 |

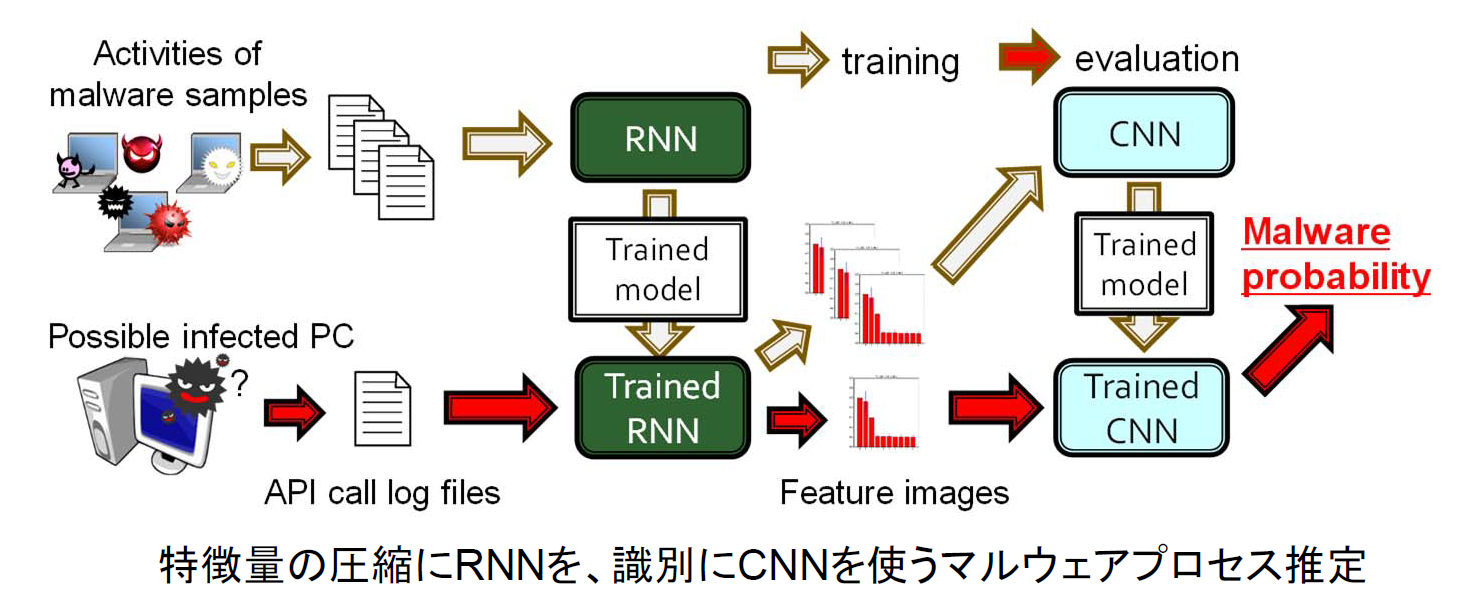

近年では 標的型攻撃で用いられるマルウェアは侵入後の活動を隠密に行うことが多く、 中には、ディスク上にファイルを残さないファイルレスマルウェアもある。 そのため、動作中のプロセスからマルウェアらしき物を同定する技術が重要になる。 本研究では、APIコール列を1段目のDNNで特徴を圧縮し、 2段目のDNNでマルウェアプロセスか正常プロセスを判定する、 マルウェアプロセス推定手法を提案しました。 DNNの利用形態は、1段目にRNN、2段目にCNNを使う形態と、 1段目2段目ともにseq2seqモデルを使う形態があります。

Shun Tobiyama, Yukiko Yamaguchi, Hirokazu Hasegawa,

Hajime Shimada, Mitsuaki Akiyama, and Takeshi Yagi,

"Using Seq2Seq Model to Detect Infection Focusing on Behavioral Features of Processes,"

IPSJ Journal of Information Processing.

Vol. 60, No. 9, pp. 545-554, September 2019.

Shun Tobiyama, Yukiko Yamaguchi, Hirokazu Hasegawa, Hajime Shimada, Mitsuaki Akiyama, and Takeshi Yagi,

"A Method for Estimating Process Maliciousness with Seq2Seq Model (Best Paper Award),"

In Proceedings of the 32nd International Conference on Information Networking (ICOIN2018), pp. 255-260, Chiang Mai / Thailand, January 2018.

Shun Tobiyama, Yukiko Yamaguchi, Hajime Shimada, Tomonori Ikuse, and Takeshi Yagi,

"Malware Detection with Deep Neural Network Using Process Behavior,"

In Proceedings of the 6th IEEE International Workshop on Network Technologies for Security, Administration and Protection (NETSAP 2016),

pp. 577-582, DOI: 10.1109/COMPSAC.2016.151, Atlanta / USA, June 2016.

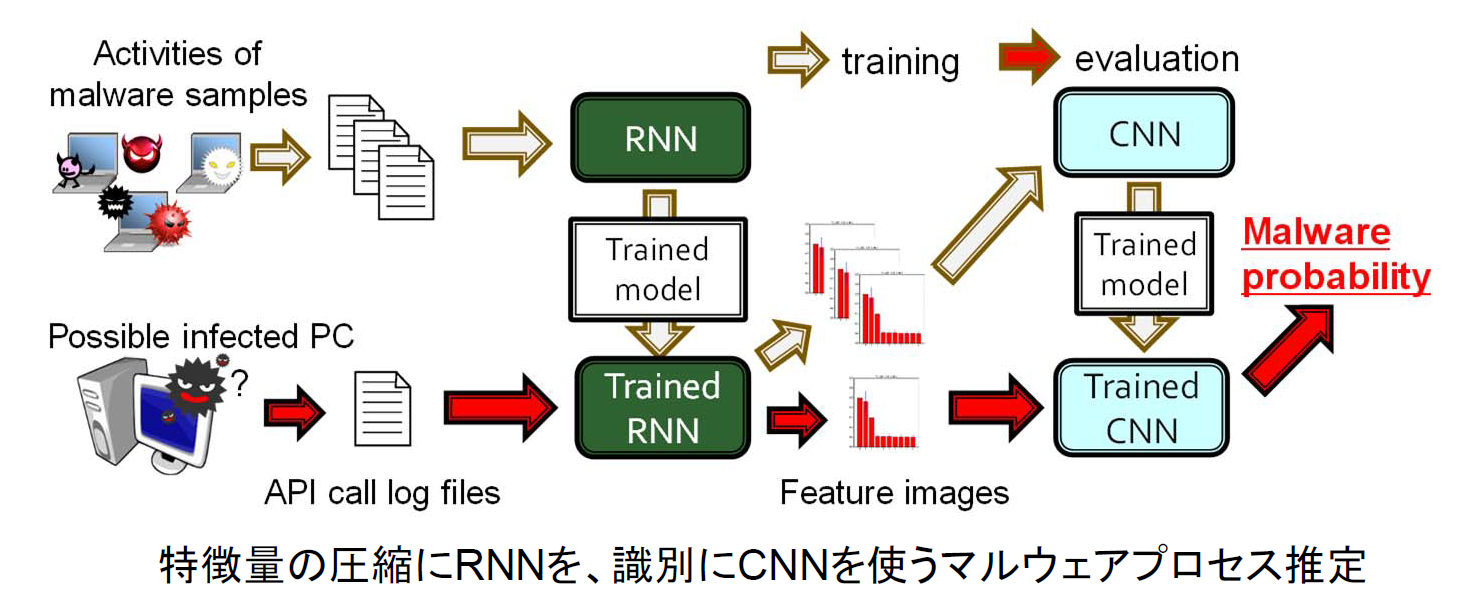

IoT機器では搭載されるプロセッサや利用可能なネットワーク資源に成約があることが多く、 MQTT(Message Queue Telemetry Transport)やCoAP(Constrained Application Protocol)などの より軽量なプロトコルを通信に利用することも多い。 本研究では、実際のIoTシステムを模擬するために、 定期的な偽データ登録モジュールを備えた、 IoT向き軽量プロトコルのハニーポットを作成し攻撃を観測した。 提案ハニーポットは、攻撃者による踏み台利用などの悪用を避けるため、 帯域制限や登録データは登録元IPアドレスから見れないなどの制約を追加し、 安全な運用を可能としている。

Hajime Shimada, Katsutaka Ito, Hirokazu Hasegawa, Yukiko Yamaguchi, "Implementation of MQTT/CoAP Honeypots and Analysis of Observed Data," The Thirteenth International Conference on Emerging Security Information, Systems and Technologies (SECURWARE 2019), ISBN: 978-1-61208-746-7, pp. 35-40, Nice / France, October 2019.

ネットワークセキュリティの実運用において NIDS(Netowork-based Intrusion Detection System)は多用されており、 NIDSの性能向上に関する研究も活発に行われている。 しかしながら、NIDSの研究を行うためには、 正常通信や不正通信などのラベルが付いた評価用通信データが必要であり、 新規に研究を始めたり、NIDSの勉強のために 試験的な構築を試みるものにとって、 評価用通信データの入手が1つの問題となる。 本研究では、このようなNIDS評価用通信データの公開データの1つである、 Kyoto Data 2006+を拡張して10年間の通信を評価用通信データとするとともに、 標準的な機械学習系NIDSでの検知精度の指標を提供した。

多田竜之介, 小林良太郎, 嶋田創, 高倉弘喜

"NIDS評価用データセット : Kyoto 2016 Datasetの作成,"

情報処理学会論文誌 Journal of Information Processing.

Vol. 58, No. 9, pp. 1450-1463, 2017年9月.

多田竜之介, 小林良太郎, 嶋田創, 高倉弘喜,

"新Kyoto 2006+データセットの作成に関する検討と評価,"

電子情報学会技術報告, Vol. 116, No. 328, ICSS2016-42, pp. 21-26, 神奈川県横浜市, 2016年11月.

情報セキュリティの知見を備えた人材を求める声は増大しており、 それを受けて様々な大学においてセキュリティ教育のカリキュラムが準備されている。 しかしながら、情報セキュリティと一口に言っても、 サーバセキュリティ、組み込みセキュリティ、 産業インフラセキュリティ、マルウェア解析などの様々な分野があり、 それに求められる基礎的な技術素養にも大きな違いがある。 そのため、セキュリティ教育のカリキュラムは、 最終的にどのような分野のセキュリティ人材を育成するのかを考えて、 カリキュラムを設計する必要がある。 本研究では、アメリカ国立標準技術研究所(NIST: National Institute of Standards and Technology)の下に設置されている NICE(The National Initiative for Cybersecurity Education)が 定義した情報セキュリティ能力に関する要求要件をもとに、 技術能力という観点からカリキュラム分析を行った。

孫英敬, 山口由紀子, 嶋田創, 高倉弘喜, "技術能力に注目した情報セキュリティ教育課程開発のためのカリキュラム分析," 情報処理学会論文誌, Vol 58, No. 5, pp. 1163-1174, 2017年5月.